Phishing Analysis

Detailed analysis of captured phishing page

100

Risk Score

High Risk

Threat Level: ALTO

• Impersonating: Vexdex

- • Ameaça: Phishing de coleta de credenciais direcionado a usuários Vexdex

- • Alvo: Usuários da Vexdex globalmente

- • Método: Formulário de registro falso roubando e-mail e senha

- • Exfil: A exfiltração de dados provavelmente é feita por meio de uma conexão WebSocket com gambler-work.com/api/ws

- • Indicadores: Domínio recente, incompatibilidade de domínio, JavaScript ofuscado, exfiltração WebSocket

- • Risco: CRÍTICO - Roubo de credenciais em tempo real

⚠ Fatores de Risco

- Ofuscação JavaScript detectada (5 padrões)

- Indicadores de roubo de credenciais detectados

- Indicadores de roubo de otp/2fa detectados

- Conexão WebSocket para comunicação C2 em tempo real

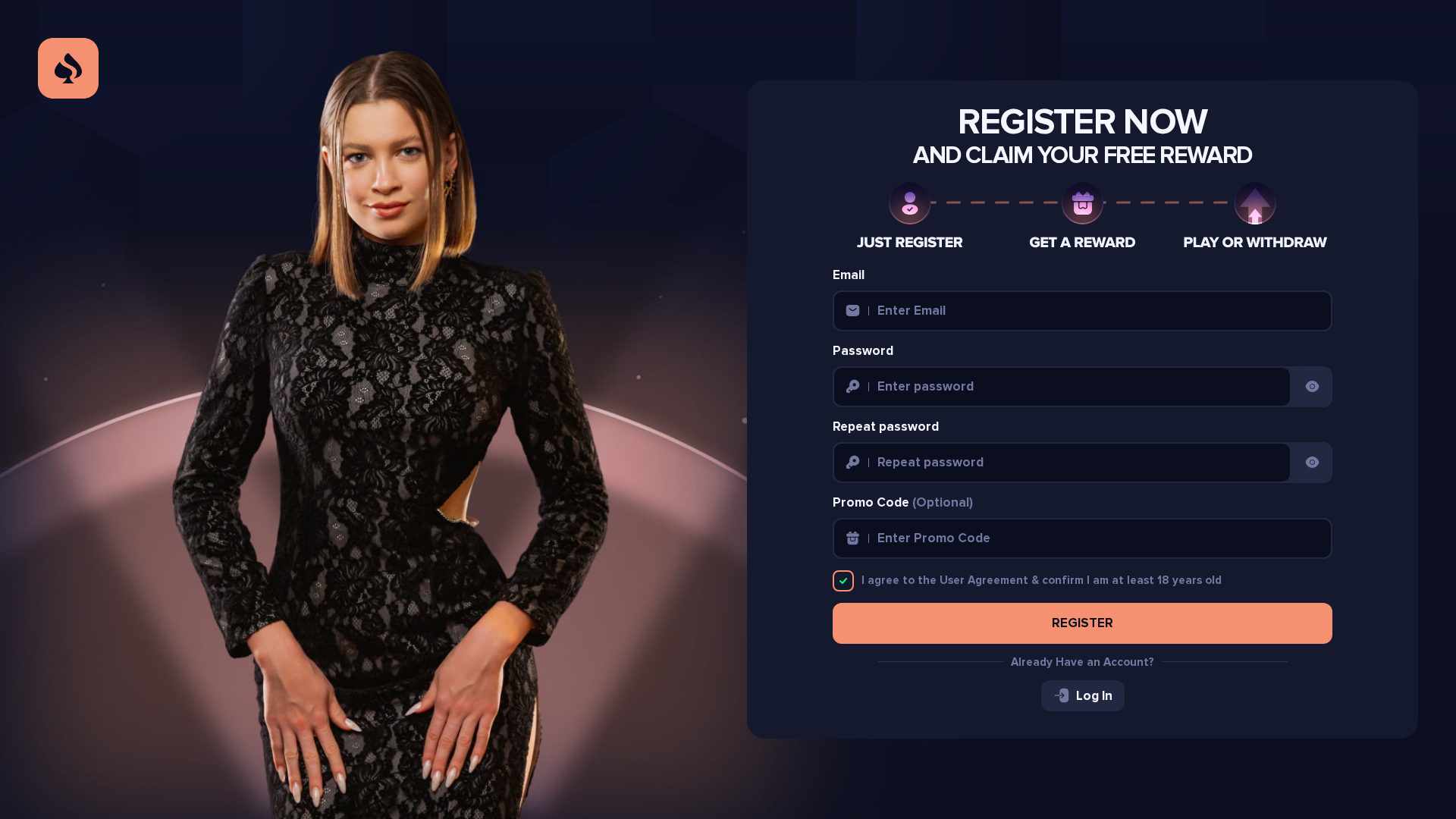

Visual Capture

Detection Info

https://vexdex.cc

Detected Brand

Vexdex

Country

International

Confidence

100%

HTTP Status

200

Report ID

2ed98c7f-078…

Analyzed

2026-01-02 10:08

Final URL (after redirects)

https://vexdex.cc/

Content Hashes (HTML Similarity)

Used to detect similar phishing pages based on HTML content

| Algorithm | Hash Value |

|---|---|

|

CONTENT

TLSH

|

T139E229B492309335B1C24BE8DA642928765FE1DCD3C695B4F388AF15B0D6CE8D9260CB |

|

CONTENT

ssdeep

|

384:4rfT2ucTNRhiXkdvNTDhPhLxeAxeDWNW1Tp34PxeeJEmuW3AsewRW+Md:4rfT2uwhhPhleMeDGCSPxeeWmHHW |

Visual Hashes (Screenshot Similarity)

Used to detect visually similar phishing pages based on screenshots

| Algorithm | Hash Value |

|---|---|

|

VISUAL

pHash

|

d43323bc6cbe19c8 |

|

VISUAL

aHash

|

80662090d09efef0 |

|

VISUAL

dHash

|

5cdcda333124aca1 |

|

VISUAL

wHash

|

806666d0989efff0 |

|

VISUAL

colorHash

|

39e01000000 |

|

VISUAL

cropResistant

|

78601030f282c364,08304c4c4c100000,5cdcda333124aca1 |

Code Analysis

Risk Score

100/100

Threat Level

ALTO

⚠️ Phishing Confirmed

🎣 Credential Harvester

🎣 OTP Stealer

🎣 Card Stealer

🎣 Banking

🎣 Personal Info

WebSocket C2

🔬 Threat Analysis Report

• Ameaça: Phishing de coleta de credenciais direcionado a usuários Vexdex

• Alvo: Usuários da Vexdex globalmente

• Método: Formulário de registro falso roubando e-mail e senha

• Exfil: A exfiltração de dados provavelmente é feita por meio de uma conexão WebSocket com gambler-work.com/api/ws

• Indicadores: Domínio recente, incompatibilidade de domínio, JavaScript ofuscado, exfiltração WebSocket

• Risco: CRÍTICO - Roubo de credenciais em tempo real

🔒 Obfuscation Detected

- atob

- eval

- fromCharCode

- unescape

- base64_strings

Similar Websites

Pages with identical visual appearance (based on perceptual hash)