Phishing Analysis

Detailed analysis of captured phishing page

70

Risk Score

High Risk

Threat Level: CRITICAL

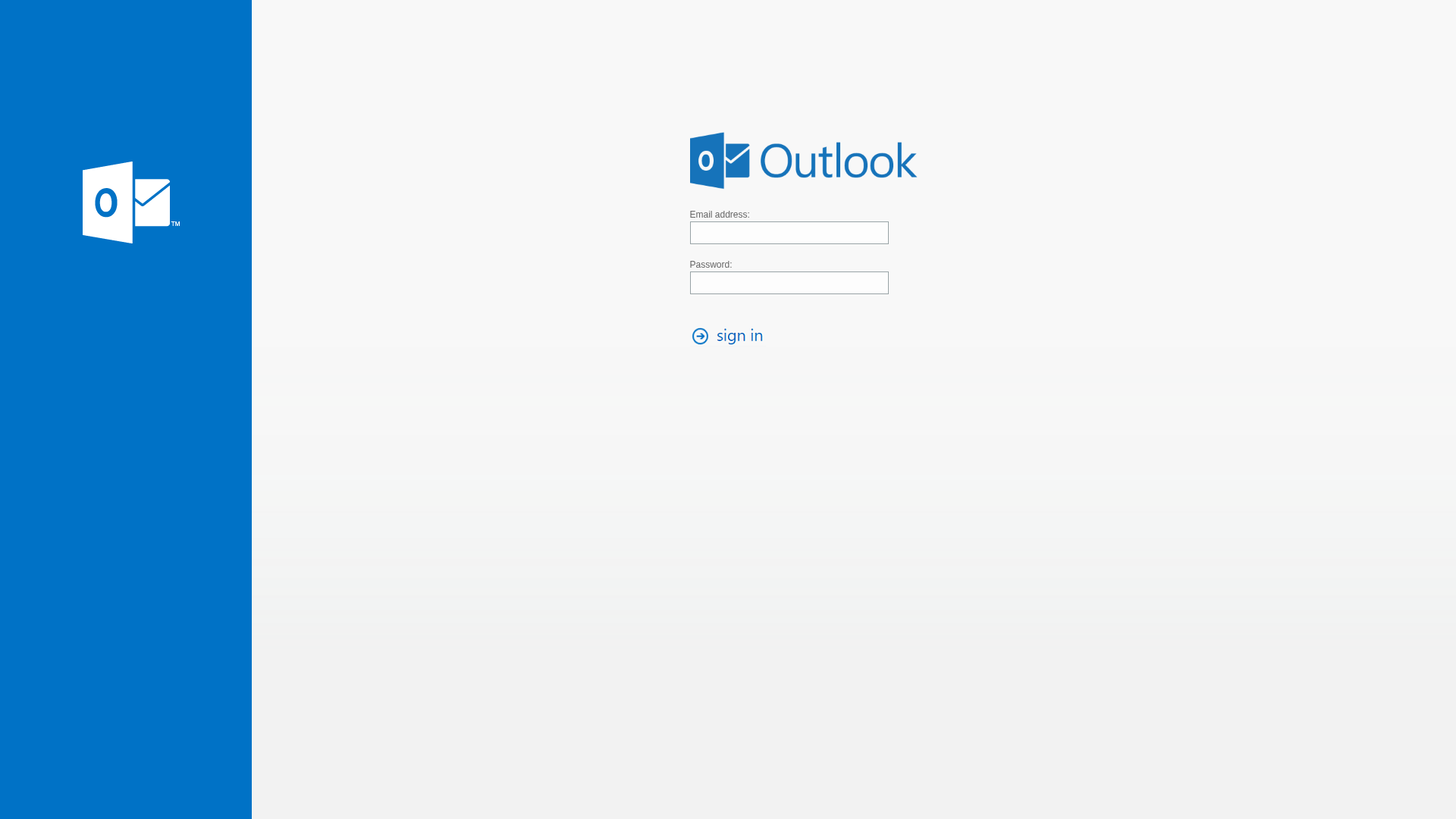

• Impersonating: Outlook

- • Ameaça: Ataque de phishing para roubo de credenciais

- • Alvo: Usuários do Outlook

- • Método: Formulário falso que rouba e-mail e senha

- • Exfil: Provavelmente para um servidor remoto ou Telegram/Discord

- • Indicadores: Domínio r2.dev não relacionado, se faz passar pela marca Outlook

- • Risco: ALTO - Potencial para roubo imediato de credenciais

⚠ Fatores de Risco

- Falsificação da marca Outlook em domínio não oficial

- Indicadores de roubo de credenciais detectados

- Indicadores de roubo de otp/2fa detectados

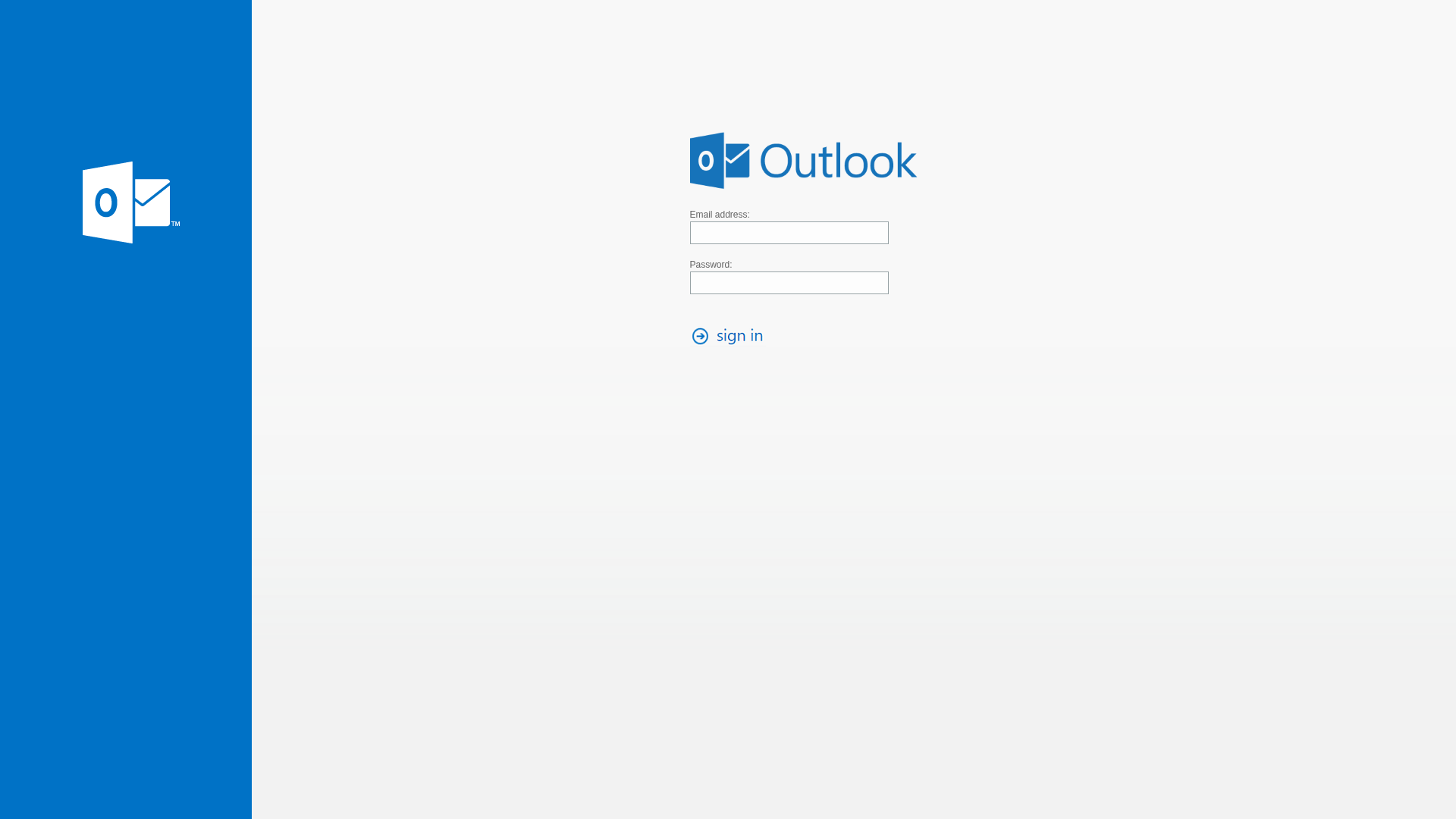

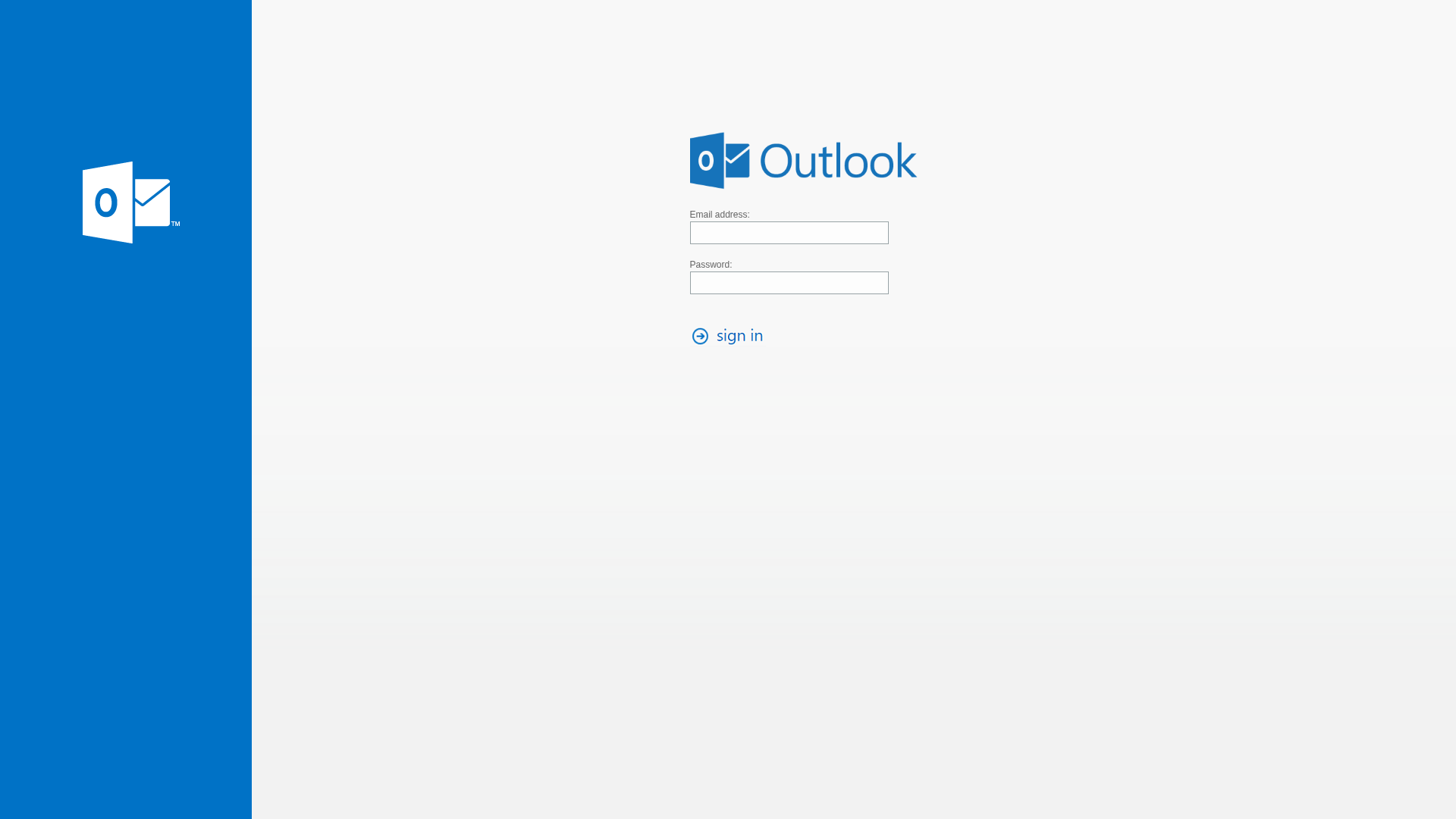

Visual Capture

Detection Info

http://pub-24c17749b70d42d8b2b5534e6ad64fdb.r2.dev/owa-web.html

Detected Brand

Outlook

Country

International

Confidence

100%

HTTP Status

200

Report ID

d1fe06f8-a72…

Analyzed

2025-12-25 21:20

Final URL (after redirects)

https://pub-24c17749b70d42d8b2b5534e6ad64fdb.r2.dev/owa-web.html

Content Hashes (HTML Similarity)

Used to detect similar phishing pages based on HTML content

| Algorithm | Hash Value |

|---|---|

|

CONTENT

TLSH

|

T1FB510F619069AC735103E1E8ABE05F8F3283C606C687264853F4C37D2EF3C49DF52229 |

|

CONTENT

ssdeep

|

48:nhzQiHsUBJhhzIOiyX+oNa26HRDLlwoMXAPy9uiAM7Iy6BLPHwut1D:nhznHsU9l+osbHlHFy9uiAMcBFPwuD |

Visual Hashes (Screenshot Similarity)

Used to detect visually similar phishing pages based on screenshots

| Algorithm | Hash Value |

|---|---|

|

VISUAL

pHash

|

83f67f09090999fc |

|

VISUAL

aHash

|

3f3f3f3f3f3f3f3f |

|

VISUAL

dHash

|

d0ccccd8d0d0d0d0 |

|

VISUAL

wHash

|

3f273f3f3f0f0000 |

Code Analysis

Risk Score

70/100

Threat Level

CRITICAL

⚠️ Phishing Confirmed

🎣 Credential Harvester

🎣 OTP Stealer

🎣 Personal Info

🔬 Threat Analysis Report

• Ameaça: Ataque de phishing para roubo de credenciais

• Alvo: Usuários do Outlook

• Método: Formulário falso que rouba e-mail e senha

• Exfil: Provavelmente para um servidor remoto ou Telegram/Discord

• Indicadores: Domínio r2.dev não relacionado, se faz passar pela marca Outlook

• Risco: ALTO - Potencial para roubo imediato de credenciais

Similar Websites

Pages with identical visual appearance (based on perceptual hash)

Outlook

https://pub-16499d352cc14fe4b8cdf064bb205547.r2.dev/4outmana...

Jan 09, 2026

Outlook

https://pub-7fba1b15f67c48dab9fed7ef0dc5513b.r2.dev/OWA-Oulo...

Jan 09, 2026

Outlook

https://pub-57101e7d7e08497bb50a165ee30ff8d4.r2.dev/01.html

Jan 09, 2026

Outlook

https://pub-ba357d95075c4d879b3d01b38b24ecc6.r2.dev/owa-weba...

Jan 09, 2026

Outlook

https://pub-24c17749b70d42d8b2b5534e6ad64fdb.r2.dev/owa-web....

Jan 09, 2026

Scan History for pub-24c17749b70d42d8b2b5534e6ad64fdb.r2.dev

Found 3 other scans for this domain